Les cyberattaques ne ciblent plus uniquement les grands groupes. Aujourd’hui, les PME sont devenues des cibles privilégiées, souvent parce qu’elles disposent de protections moins robustes, ou qu’elles sous-estiment leur niveau d’exposition. Or, dans la majorité des cas, les intrusions réussies exploitent des failles connues : logiciels obsolètes, mauvaises configurations, services exposés par erreur… Autant de vulnérabilités techniquement évitables, à condition de les détecter à temps.

C’est précisément le rôle d’un scanner de vulnérabilités : analyser vos systèmes, vos serveurs, vos applications ou encore vos équipements connectés, pour déceler automatiquement les faiblesses de sécurité connues. Accessible, souvent automatisé, cet outil offre un état des lieux objectif et priorisé des risques techniques auxquels votre entreprise est exposée.

Dans cet article, vous allez découvrir :

- Ce qu’est concrètement un scanner de vulnérabilités, et ce qu’il permet de détecter

- Les types de failles les plus fréquemment rencontrées dans les entreprises

- Comment fonctionne un scan (et ce qu’il ne fait pas)

- Comment utiliser cet outil de façon efficace et actionnable

- Quels bénéfices concrets en tirer pour sécuriser votre activité et gagner en conformité

Que vous soyez dirigeant, responsable informatique ou chef de projet, comprendre l’utilité d’un scanner de vulnérabilités vous permet de mieux piloter votre sécurité numérique, sans nécessairement devenir un expert technique.

1. Comprendre ce qu’est un scanner de vulnérabilités

1.1 Définition et rôle

Un scanner de vulnérabilités est un outil qui analyse vos systèmes informatiques pour y détecter automatiquement des failles de sécurité connues. Il identifie les ports ouverts, les versions de logiciels utilisées, les configurations exposées, puis compare ces éléments à une base de vulnérabilités publiques, qui recense les failles documentées à ce jour.

Concrètement, le scanner parcourt les composants d’un réseau, d’un site web, ou d’un système à la recherche de logiciels obsolètes, de ports ouverts non protégés, de configurations faibles ou de services mal sécurisés. Il les compare ensuite à des bases de vulnérabilités connues.

Scanner, analyse, test d’intrusion : quelle différence ?

Il est important de distinguer trois notions souvent confondues :

- Le scanner de vulnérabilités détecte automatiquement des failles connues à partir d’un référentiel (sans les exploiter).

- L’analyse de vulnérabilités désigne l’interprétation des résultats du scan et la priorisation des actions à mener.

- Le test d’intrusion (ou « pentest ») simule une attaque réelle, de manière manuelle, pour exploiter les failles identifiées et évaluer leur impact réel.

En résumé, le scanner agit en amont, de façon automatisée. Il constitue une première ligne de défense dans une stratégie de cybersécurité structurée.

1.2 Pourquoi c’est devenu indispensable

Les cyberattaques ne ciblent plus une entreprise en particulier, elles exploitent les failles les plus faciles à repérer. Un port mal configuré, une version logicielle non à jour ou un service exposé par erreur suffisent à ouvrir une brèche.

La plupart des incidents exploitent des vulnérabilités déjà connues, parfois depuis des mois. Un simple scan régulier permettrait pourtant de les détecter et de les corriger à temps.

En tant qu’entreprise, vous avez tout intérêt à garder une visibilité constante sur vos failles potentielles, qu’elles concernent un site web, un logiciel métier ou un service cloud. C’est encore plus vrai si :

- Vous stockez ou traitez des données personnelles (RGPD) ;

- Vous êtes dans un secteur réglementé (santé, finance, énergie…) ;

- Vous visez une certification ISO 27001 ou êtes soumis à la directive NIS2 ;

- Vos clients exigent des garanties en matière de cybersécurité.

Aujourd’hui, scanner ses vulnérabilités fait partie des gestes simples à intégrer, au même titre que sauvegarder ses données ou activer l’authentification à deux facteurs.

2. Ce que détecte concrètement un scanner de vulnérabilités

Un scanner de vulnérabilités couvre un large spectre de failles techniques connues. Il s’appuie sur des bases de données publiques pour identifier les points faibles les plus courants, qu’ils concernent les logiciels installés, les configurations utilisées ou l’exposition des services en ligne.

Le rôle du scanner de vulnérabilités est ici de découvrir automatiquement les failles techniques détectables à distance ou via des accès autorisés. Voici les grandes catégories que ces outils peuvent remonter.

2.1 Les 4 grands types de vulnérabilités identifiables

Un scanner de vulnérabilités détecte principalement quatre types de failles techniques.

Les vulnérabilités logicielles concernent les versions obsolètes de logiciels ou de systèmes d’exploitation. Le scanner les compare à des bases publiques pour identifier celles qui présentent un risque. Un serveur ou un plugin non mis à jour peut ainsi exposer l’ensemble du système.

Les vulnérabilités de configuration sont liées à des réglages dangereux : ports sensibles ouverts, mots de passe par défaut, protocoles non sécurisés. Ces erreurs, souvent involontaires, sont faciles à exploiter pour un attaquant.

Les vulnérabilités applicatives touchent les sites et applications web. Le scanner peut repérer certains comportements à risque comme les injections SQL ou les failles XSS, en s’appuyant sur des modèles connus.

Enfin, les vulnérabilités d’architecture ou d’exposition concernent les services qui ne devraient pas être accessibles depuis Internet. Par exemple, un serveur de test en ligne ou un accès distant ouvert par erreur.

Ces quatre familles couvrent la majorité des failles détectables de manière automatique. Elles permettent déjà de réduire fortement le niveau d’exposition d’une entreprise.

2.2 Hiérarchiser les vulnérabilités : l’indicateur CVSS

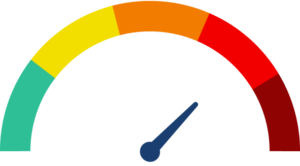

Une fois les vulnérabilités identifiées, le scanner leur attribue un niveau de gravité en se basant sur un standard international : le CVSS (Common Vulnerability Scoring System). Ce score, compris entre 0 et 10, permet de qualifier la sévérité d’une vulnérabilité identifiée selon plusieurs critères : complexité de l’exploitation, niveau d’accès requis, impact sur la confidentialité, l’intégrité ou la disponibilité, etc.

Voici comment se répartissent généralement les niveaux :

- Critique (9.0 à 10.0) : la faille peut être exploitée à distance, sans authentification, ou permettre une prise de contrôle complète. Ce sont les failles les plus urgentes à corriger.

- Élevée (7.0 à 8.9) : la faille permet une exploitation sérieuse, mais dans des conditions un peu plus contraignantes.

- Moyenne (4.0 à 6.9) : la faille présente un risque, mais souvent dans un contexte spécifique ou avec des prérequis.

- Faible (0.1 à 3.9) : la vulnérabilité est mineure ou très difficile à exploiter.

Ce classement permettra lors de l’analyse des résultats du scanner de vulnérabilités de prioriser les corrections. Par exemple, une PME qui découvre 50 vulnérabilités dans son système pourra se concentrer d’abord sur les 5 critiques identifiées, avant de planifier le reste.

3. Comment fonctionne un scan de vulnérabilités ?

Un scanner de vulnérabilités suit un processus bien structuré pour analyser vos systèmes. Il ne s’agit pas d’une simple vérification rapide, mais d’une série d’étapes techniques qui, ensemble, permettent de dresser une cartographie précise des failles connues. Bien configuré, un scan peut couvrir des centaines de machines en quelques heures, avec un niveau de détail utile à la fois pour les techniciens et pour le pilotage global de la cybersécurité.

Un scan de vulnérabilités suit généralement quatre grandes étapes techniques.

Il commence par une phase de découverte réseau, où le scanner cartographie les adresses IP ou noms de domaine à analyser. Il identifie les machines actives, les ports ouverts et les services accessibles comme HTTP, FTP ou SSH. Cette étape permet de visualiser concrètement ce qui est exposé sur le réseau.

Ensuite vient l’analyse des versions logicielles. Le scanner tente de déterminer les logiciels utilisés et leurs versions, puis les compare à des bases de vulnérabilités connues, comme la base des CVE. Cela permet de détecter si des composants sont vulnérables ou non à des failles connues.

Le scan peut être réalisé avec ou sans authentification. En mode non authentifié, il observe uniquement ce qu’un attaquant externe verrait : services publics, bannières réseau, réponses aux requêtes. Ce mode est rapide, mais partiel. En mode authentifié, le scanner dispose d’identifiants pour se connecter aux machines. Il peut alors analyser plus en profondeur, lire les configurations internes, détecter les logiciels non exposés mais vulnérables. Ce type de scan est plus précis, notamment en environnement interne.

Enfin, le scanner génère un rapport structuré listant par exemple les vulnérabilités détectées, les systèmes concernés, les scores de gravité, et les recommandations associées. Ce rapport, différent d’un outil à l’autre, peut être exporté ou intégré à des outils de pilotage.

3.2 Limites à connaître et bonnes pratiques

Faux positifs et faux négatifs : Un scanner reste un outil automatisé. Il peut parfois détecter une faille alors qu’elle a déjà été corrigée (faux positif), ou passer à côté d’une configuration problématique non détectable par ses tests (faux négatif). Par exemple, si un système utilise une version logicielle avec une faille corrigée via un patch non officiel, le scanner peut signaler une vulnérabilité inexistante. À l’inverse, certains éléments peuvent échapper au scan si les conditions d’analyse ne sont pas optimales (pare-feu bloquant l’accès, modules de détection manquants, etc.).

Nécessité d’une validation humaine : Les résultats d’un scan doivent toujours être relus par une personne compétente. Le scanner vous alerte, mais il ne décide pas. Il faut interpréter les données, croiser les informations avec la réalité du système, et choisir les actions à mener. Sans cette validation, un scan peut générer un faux sentiment de sécurité ou, au contraire, alarmer à tort.

Fréquence recommandée des scans :

Des failles sont découvertes tous les jours dans le monde entier. Un scan ne doit pas être un exercice ponctuel. Pour être utile, il doit s’inscrire dans une routine de sécurité. C’est à vous d’identifier la fréquence adaptée en fonction de la taille et de l’évolutivité de votre SI, de l’impact potentiel d’une faille sur votre activité, ou de l’exigence de vos partenaires et clients si vous travaillez dans un secteur sensible.

En résumé, un scanner de vulnérabilités est un outil puissant, mais c’est son intégration dans un processus rigoureux et suivi qui garantit son efficacité.

4. Comment déployer un scanner dans votre entreprise et en tirer de la valeur ?

Un scanner de vulnérabilités n’est utile que s’il est bien utilisé. Pour transformer un rapport technique en actions concrètes et en sécurité renforcée, il est essentiel d’avoir une méthode claire, de choisir le bon outil et de s’inscrire dans une logique de suivi. Même avec peu de ressources techniques, une PME peut mettre en place un processus efficace.

4.1 Méthodologie simple en 4 étapes

Commencez par identifier le périmètre à analyser. Cela peut être :

- Les systèmes exposés sur Internet (site web, serveurs accessibles depuis l’extérieur)

- L’infrastructure interne (postes, serveurs, bases de données)

- Les applications métiers ou les outils utilisés en SaaS

- Les environnements de développement ou de test

Ce périmètre peut évoluer, mais mieux vaut partir simple et clair.

Choisissez l’outil le plus adapté à votre besoin. Tous les scanners ne se valent pas, surtout en termes de facilité d’usage et de maintenance. Posez-vous quelques questions pratiques :

- Avez-vous besoin d’une installation locale ou d’un service à distance ?

- Disposez-vous d’un budget pour une solution commerciale ou préférez-vous une option open source ?

- Souhaitez-vous intégrer le scanner à votre processus de mise en production, ou l’utiliser ponctuellement ?

Un bon outil est celui qui s’intègre naturellement à votre fonctionnement. Inutile de choisir une plateforme complexe si vous n’avez pas d’équipe technique dédiée.

Ne négligez pas l’interprétation des résultats. Le rapport du scanner est un point de départ. Il doit être relu, analysé et traduit en décisions. Classez les vulnérabilités par niveau de gravité, déterminez les systèmes critiques à traiter en priorité et identifiez les corrections simples à appliquer rapidement.Et faites vous accompagner par un expert en cybersécurité ou votre prestataire IT si c’est pertinent.

Enfin, n’oubliez pas la phase de suivi. Corriger une faille est indispensable, mais encore faut-il le vérifier. Après chaque action corrective, relancez un scan pour vous assurer que la vulnérabilité a bien disparu. Ce cycle détection – correction – validation doit devenir une habitude, pas une exception.

4.2 Comment choisir son scanner de vulnérabilités

Il existe aujourd’hui une grande variété de scanners de vulnérabilités, adaptés à des besoins, des budgets et des niveaux de maturité différents. Que vous soyez une TPE sans équipe technique ou une PME structurée, le choix de l’outil dépend avant tout de vos objectifs et de votre capacité à l’exploiter dans la durée.

Voici les principaux critères à prendre en compte avant de vous lancer :

- Simplicité d’usage : privilégiez un outil que vous pourrez utiliser en autonomie, sans formation technique lourde ni déploiement complexe.

- Qualité des rapports : les résultats doivent être clairs, compréhensibles, et suffisamment structurés pour guider les actions sans jargon inutile.

- Automatisation et fréquence : la possibilité de planifier des scans réguliers, voire de les intégrer à vos processus existants (SI, supervision, gestion de tickets) est un vrai plus.

- Capacité à couvrir votre périmètre : assurez-vous que l’outil est capable de scanner à la fois l’externe (site web, services ouverts) et l’interne (postes, serveurs), selon vos besoins.

- Fréquence de mise à jour : un bon scanner doit rester à jour des dernières vulnérabilités connues. C’est essentiel pour détecter les failles critiques dès leur publication.

- Support et documentation : si vous débutez, la qualité du support, de l’accompagnement et des ressources disponibles fait souvent la différence.

Pour orienter votre choix, vous pouvez consulter les recommandations de l’ANSSI. Cela vous garantit que l’outil respecte un certain niveau d’exigence en matière de cybersécurité. L’important n’est pas d’opter pour la solution la plus puissante, mais pour celle que vous serez en mesure d’utiliser efficacement et régulièrement. Des plateformes comme Sekost proposent d’ailleurs des outils permettant une surveillance à la fréquence la plus adaptée à votre activité.

4.3 Les bénéfices concrets pour votre entreprise

Mettre en place un scanner de vulnérabilités, c’est d’abord réduire le risque d’incident. En identifiant les failles connues avant qu’elles ne soient exploitées, vous renforcez la sécurité de vos systèmes sans attendre qu’un problème survienne. C’est une approche préventive, plus efficace et moins coûteuse que la réaction en urgence.

C’est aussi un gain de temps pour vos équipes. Le scanner automatise la détection, hiérarchise les priorités et fournit des pistes de correction claires. Vous concentrez vos efforts là où c’est utile, sans mobiliser des ressources sur des analyses manuelles.

Autre avantage, vous répondez plus facilement aux exigences réglementaires comme le RGPD, l’ISO 27001 ou la directive NIS2. Vous disposez de preuves concrètes de votre démarche de sécurité, à présenter en cas d’audit ou de contrôle.

Enfin, c’est un levier de confiance. Montrer que vous surveillez activement vos vulnérabilités rassure vos clients, partenaires et assureurs. Vous démontrez que la cybersécurité est prise au sérieux, avec des actions concrètes et mesurables.

Conclusion

Un scanner de vulnérabilités est un outil simple, accessible et redoutablement utile pour toute entreprise qui souhaite reprendre la main sur sa sécurité informatique. Il permet de détecter rapidement les failles techniques les plus courantes, vous permet d’avoir une politique proactive en matière de remédiation, et d’ancrer la cybersécurité dans le quotidien de l’entreprise.

C’est un point d’entrée concret vers une démarche plus large : gestion des risques, conformité, sensibilisation des équipes, amélioration continue. Même sans équipe dédiée, il est possible de commencer petit, avec un périmètre ciblé et des outils adaptés.

Dans un contexte où les attaques se multiplient et où les obligations réglementaires se renforcent, attendre d’être ciblé n’est plus une option. Agir en amont, avec des moyens simples mais efficaces, devient un réflexe de gestion essentiel.